2025年10月30日

2025年10月30日

クロスサイトスクリプティング(XSS)攻撃とは

「クライアントのサイト、XSSの脆弱性があるって言われたんですけど、ぶっちゃけヤバいすか?」

先日、後輩のフリーランス仲間から、そんなSOSが飛んできた。彼は優秀なデザイナーだが、セキュリティの知識は正直、心もとない。クライアントからセキュリティ診断の結果を突きつけられ、顔面蒼白になっている姿が目に浮かぶ。

「ヤバいかヤバくないかで言ったら、めちゃくちゃヤバい。今すぐ対応しないと、クライアントの信用も、君のキャリアも、全部吹っ飛ぶ可能性があるよ」

俺はそう答えるしかなかった。クロスサイトスクリプティング(XSS)は、Web制作の現場じゃあまりにも有名で、そしてあまりにも軽視されがちな脆弱性だ。特にWordPress案件では、プラグインやテーマの選定、ちょっとしたカスタマイズが、いとも簡単に致命的なセキュリティホールを生み出してしまう。

この記事を読んでるあんたも、WordPressの修正や改修を請け負うプロなら、一度はXSSの影に肝を冷やした経験があるんじゃないか?「自分は大丈夫」なんて思ってたら、それはただの幸運か、あるいは無知なだけかもしれない。

今回は、そんなプロフェッショナルたちに向けて、クロスサイトスクリプティング(XSS)の本当の恐ろしさと、クライアントを守り、自分自身の価値を高めるための具体的な対策を、コードレベルまで踏み込んで徹底的に解説していく。これは、ただの技術記事じゃない。俺たちの仕事を、そしてクライアントの未来を守るための、実践的な防衛マニュアルだ。

なぜ俺たちはXSSを「正しく」恐れるべきなのか?

まず、はっきりさせておこう。XSSは「よくある脆弱性」の一つだが、その影響は決して小さくない。特に俺たちのような業者にとって、XSSを見過ごすことは、時限爆弾を抱えたままクライアントにサイトを納品するようなもんだ。

悲劇その1:セッションハイジャックで管理者権限を乗っ取られる

XSSの最も古典的で、そして最も破壊的なシナリオがこれだ。攻撃者は、サイトの脆弱性を突いて、悪意のあるJavaScriptコードを埋め込む。そして、何も知らない管理者がそのページを開いた瞬間、コードが実行され、管理者のセッション情報(Cookie)がごっそり攻撃者の元へ送信される。

「セッションハイジャック」ってやつだね。一度セッションを乗っ取られたら、もうやりたい放題。攻撃者は管理者になりすまし、ダッシュボードにログインし、記事を改ざんし、ユーザー情報を盗み、さらにはバックドアを仕掛けてサイトを完全に掌握する。

想像してみてほしい。あんたが丹精込めて作り上げたクライアントのサイトが、ある日突然、見知らぬ誰かに乗っ取られている光景を。クライアントからの信頼は地に落ち、損害賠償問題に発展する可能性だって十分にある。マジで悪夢だろ?

悲劇その2:無関係なユーザーを攻撃の踏み台にする

格納型XSSの場合、被害はさらに拡大する。攻撃者は、コメント欄や掲示板など、ユーザーがコンテンツを投稿できる場所に悪意のあるスクリプトを埋め込む。すると、そのページを訪れた全てのユーザーのブラウザで、そのスクリプトが実行されてしまう。

結果として、サイトを訪れただけの一般ユーザーが、フィッシングサイトに誘導されたり、マルウェアをダウンロードさせられたり、あるいは別のサイトへの攻撃の踏み台にされたりする。あんたのクライアントのサイトが、犯罪の片棒を担ぐことになるわけだ。

こうなると、サイトの信頼性はゼロになる。Googleからは「このサイトは安全ではありません」という烙印を押され、検索順位は急降下。ビジネス目的のサイトなら、その損害は計り知れない。

悲劇その3:クライアントからの信頼失墜と契約打ち切り

結局のところ、これが一番のダメージかもしれない。セキュリティインシデントを起こした業者に対するクライアントの目は、驚くほど冷たい。「知らなかった」「うっかりしていた」なんて言い訳は一切通用しない。

プロとして金をもらっている以上、セキュリティを確保するのは最低限の責務だ。それを怠ったという事実は、あんたの技術力、そしてプロ意識そのものへの疑念に繋がる。一度失った信頼を取り戻すのは、新規契約を取るより何倍も難しい。

後輩の彼は、幸いにもクライアントに正直に事情を話し、すぐに対応することで事なきを得た。だが、それはクライアントが寛大だったからに過ぎない。最悪の場合、契約打ち切り、損害賠償、そして業界からの追放…なんてことにもなりかねないんだ。

どうだ?XSSが、ただの「よくある脆弱性」じゃないってことが、少しはリアルに感じられたんじゃないか?俺たちは、このリスクを正しく理解し、プロとして万全の対策を講じる義務があるんだ。

XSS脆弱性はどこに潜む?WordPressの急所を知る

じゃあ、具体的にWordPressのどこにXSSの危険が潜んでいるのか。敵の潜む場所を知らなければ、守りようがないからな。ぶっちゃけ、ユーザーからの入力を受け付けて、それを画面に出力する可能性がある場所は「すべて」危険だと考えた方がいい。

特に注意すべき5つのポイント

- コメントフォーム:言わずと知れた最要注意ポイント。名前、メールアドレス、サイトURL、そしてコメント本文。すべてが悪意のあるスクリプトの注入経路になり得る。

- 検索フォーム:サイト内検索のキーワード表示部分も危ない。検索キーワードにスクリプトを埋め込み、検索結果ページで実行させる「反射型XSS」の典型的な手口だ。

- プラグインが生成するフォーム:お問い合わせフォーム、プロフィール編集フォーム、イベント登録フォームなど、プラグインが独自に生成するフォームはマジで要注意。特に海外製のマイナーなプラグインは、セキュリティ意識が低いものも少なくない。

- テーマのカスタマイザーやウィジェット:テーマによっては、カスタマイザーやウィジェットの設定項目にHTMLタグの入力を許可しているものがある。ここにスクリプトを埋め込まれると、サイトの全ページで実行される危険性がある。

- URLのクエリパラメータ:

example.com/?name=<script>alert(1)</script>のように、URLのパラメータをページ内に表示する処理がある場合も、反射型XSSの標的になる。

なぜ「停止中」のプラグインやテーマも危険なのか

ここで一つ、多くの人が見落としがちな重要なポイントを伝えておこう。それは、「停止中」のプラグインやテーマも、セキュリティリスクになり得るということだ。

「え、無効化してるんだから大丈夫でしょ?」って思ったやつ、正直に手を挙げてみろ。その考えが、命取りになるんだ。

WordPressのプラグインやテーマは、たとえ「停止中」であっても、サーバー上のファイルとしては存在し続けている。そして、一部のファイルは、WordPress本体を介さずに直接URLでアクセスできてしまうことがあるんだ。

例えば、脆弱性で有名になった TimThumb という画像リサイズ用のスクリプトがあった。多くのテーマに同梱されていたんだが、こいつに深刻な脆弱性が見つかった。攻撃者は、WordPressが動いていようがいまいが、wp-content/themes/vulnerable-theme/timthumb.php のようなURLに直接アクセスして、サーバー上で任意のコードを実行できたんだ。

つまり、あんたが「今は使ってないから」と放置している古いテーマやプラグインが、サーバーへの裏口(バックドア)として機能してしまう可能性があるってこと。考えただけでゾッとするだろ?

だから、基本方針はただ一つ。「使わないものは、消す」。これに尽きる。クライアントに「いつか使うかもしれないから…」なんて言われても、リスクをきっちり説明して、断固として削除する。それがプロの仕事だ。

クライアントを守る盾となれ!XSS対策の技術的本質

さて、ここからが本番だ。XSSの脅威からクライアントのサイトをどう守るか。具体的な技術の話に入っていこう。小手先のテクニックじゃない、本質的な対策だ。

基本戦略は、「入口対策」と「出口対策」の二段構え。これを徹底することが、鉄壁の防御を築く鍵になる。

出口対策の要:エスケープ処理を制する者はXSSを制す

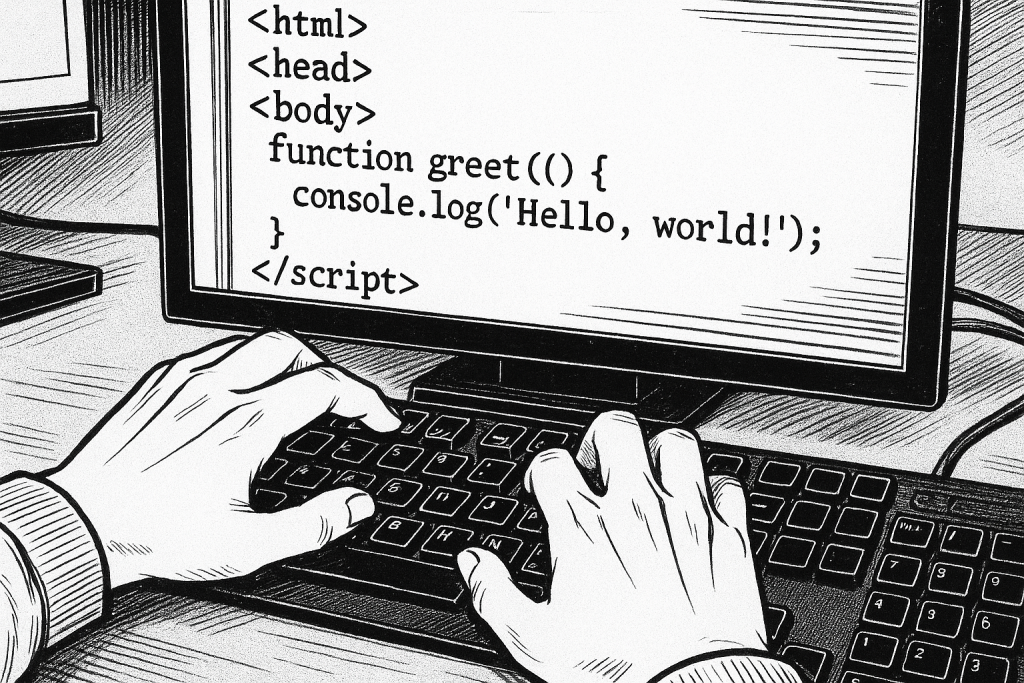

まず、最も重要で、最も基本的な対策が「出口対策」、つまりエスケープ処理だ。これは、ユーザーが入力したデータをブラウザに表示する「直前」に、HTMLとして特別な意味を持つ文字(< > & " 'など)を、無害な文字列(< > & " 'など)に変換する処理のこと。

これをやっておけば、たとえ悪意のある <script> タグが入力されても、それはただの文字列として表示されるだけで、スクリプトとして実行されることはない。まさにXSS対策の最後の砦だ。

WordPressには、このエスケープ処理のための便利な関数が用意されている。俺たち開発者は、これを適切な場所で、適切に使うだけでいい。

WordPressエスケープ関数 徹底活用術

状況に応じて、これらの関数を使い分けるのがプロの技だ。

esc_html( $text )- 用途:HTMLタグを一切許可しない、プレーンなテキストを出力する場合に使う。最も基本的なエスケープ関数。

- コード例:

php ¨K24K

esc_attr( $text )- 用途:HTMLタグの属性値(

class、value、placeholderなど)を出力する場合に使う。属性値を破壊するような文字を無害化してくれる。 - コード例:

php <input type="text" name="s" value="<?php echo esc_attr( get_search_query() ); ?>">

- 用途:HTMLタグの属性値(

esc_url( $url )- 用途:

href属性やsrc属性など、URLを出力する場合に使う。javascript:のような危険なプロトコルを削除し、URLとして不適切な文字をエンコードしてくれる。 - コード例:

php <a href="<?php echo esc_url( home_url( '/' ) ); ?>">トップへ</a>

- 用途:

esc_js( $text )- 用途:インラインのJavaScriptコード内で文字列を安全に出力する場合に使う。シングルクォートやダブルクォートなどを適切にエスケープしてくれる。

- コード例:

javascript ¨K31K

wp_kses( $string, $allowed_html, $allowed_protocols )- 用途:コメント欄のように、一部のHTMLタグ(

<a>、<strong>など)の使用を許可しつつ、危険なタグや属性は除去したい、という場合に使う最強の関数。許可するタグと属性を配列で細かく定義できる。 - コード例:

php $allowed_tags = [ 'a' => [ 'href' => [], 'title' => [] ], 'strong' => [], 'em' => [], ]; echo wp_kses( $comment_text, $allowed_tags );

- 用途:コメント欄のように、一部のHTMLタグ(

ぶっちゃけ、echo する前には、常にこれらのどれかの関数を通す、くらいの意識でちょうどいい。これを徹底するだけで、XSS脆弱性の9割以上は防げるはずだ。

入口対策:サニタイズで不要なものを持ち込ませない

次に「入口対策」、つまりサニタイズだ。これは、ユーザーからの入力をデータベースに保存する「前」に、不要なデータや危険なコードを取り除く処理のこと。

例えば、メールアドレスの入力欄にHTMLタグが入力されてきたら、それは明らかにおかしい。サニタイズ処理で、そういった不要なタグを最初から削除してしまうんだ。

WordPressには、サニタイズ用の関数も豊富に用意されている。

sanitize_text_field( $str ):改行や余分なスペース、無効なUTF-8文字を取り除き、HTMLタグを削除する。sanitize_email( $email ):メールアドレスとして不正な文字をすべて削除する。sanitize_key( $key ):キーとして使えるように、英数字とハイフン、アンダースコアのみに変換する。sanitize_textarea_field( $str ):改行は保持しつつ、sanitize_text_fieldと同様の処理を行う。

$_POST や $_GET から受け取った値をデータベースに保存する前には、必ずこれらのサニタイズ関数を通す癖をつけよう。

// 例:フォームから送信されたデータをサニタイズして保存

if ( isset( $_POST['my_email'] ) ) {

$sanitized_email = sanitize_email( $_POST['my_email'] );

update_post_meta( $post_id, 'my_email_field', $sanitized_email );

}保険的対策:WAFとCSPで防御層を厚くする

エスケープとサニタイズを徹底しても、人間がやることだからミスは起こる。また、自分たちが管理していないプラグインに脆弱性があるかもしれない。そこで重要になるのが、多層防御の考え方だ。

- WAF (Web Application Firewall)

- サイトの手前に設置する盾のようなもの。XSS攻撃で使われる典型的なパターンを検知して、リクエスト自体をブロックしてくれる。サーバー会社が提供していることが多い(ConoHa WINGやエックスサーバーなど)。クライアントには、WAF機能があるサーバーを強く推奨すべきだ。

- CSP (Content Security Policy)

- これは少し高度なテクニックだが、非常に強力だ。HTTPレスポンスヘッダーで、「このサイトでは、このドメインから読み込んだスクリプトしか実行を許可しません」とブラウザに宣言する仕組み。これにより、たとえスクリプトが注入されても、許可されていないドメインからのスクリプトはブラウザが実行を拒否してくれる。

.htaccessやfunctions.phpで設定できる。apache # .htaccess の例 Header set Content-Security-Policy "script-src 'self';"

これらの対策は、万が一、コードレベルでの防御を突破されたとしても、被害を食い止めるための重要な保険になる。プロなら、こうした保険的対策の知識も持っておくべきだ。

FAQ:現場でよく聞かれる質問

最後に、クライアントや同業者からよく聞かれる質問に答えておこう。

Q1. セキュリティプラグインを入れておけば大丈夫でしょ?

A. 半分正解で、半分間違いだ。WordfenceやSucuriのような優れたセキュリティプラグインは、既知の攻撃パターンをブロックしたり、脆弱性のあるファイルを検知したりするのに非常に役立つ。WAF機能を提供してくれるものもある。だが、それらは万能じゃない。未知の脆弱性や、巧妙に偽装された攻撃はすり抜ける可能性がある。根本的な対策(エスケープ、サニタイズ)を行った上で、補助的に使うのが正解だ。

Q2. クライアントにどうやってXSSのリスクを説明すればいい?

A. 専門用語を並べても伝わらない。「サイトのコメント欄に、特殊な細工をした書き込みをされると、サイトを見に来たお客さんの個人情報が盗まれたり、偽のサイトに飛ばされたりする危険があります。最悪の場合、サイトが乗っ取られます」みたいに、具体的な被害を例に出して説明するのが一番だ。「家の鍵を開けっ放しにして外出するようなものですよ」という比喩も分かりやすいかもしれない。

Q3. 既存のサイトを改修する場合、どこから手をつければいい?

A. まずは、ユーザーからの入力($_GET, $_POST)を受け取って、画面に出力(echo)している箇所を全て洗い出すことだ。grepコマンドなどで検索すると効率がいい。そして、出力している全ての箇所で、適切なエスケープ処理(esc_htmlなど)が施されているか、一つずつ確認していく。地道な作業だが、これが最も確実だ。同時に、使っていないプラグインやテーマは全て削除する。話はそれからだ。

Q4. 制作費の見積もりに、セキュリティ対策費は含めるべき?

A. 当然だ。セキュリティ対策は、デザインや機能実装と同じ、あるいはそれ以上に重要な「品質」の一部だ。見積もりの項目に「セキュリティ対策(XSS, CSRF対策等)」と明記し、その工数をきちんと計上すべき。もしクライアントが「そんなのいらないから安くして」なんて言ってきたら、その仕事は断るくらいの気概が必要だ。後でトラブルになった時に、責任を取らされるのはこっちなんだからな。

セキュリティは「信頼」を実装する仕事だ

XSS対策は、単なる面倒な作業じゃない。それは、クライアントのビジネスを守り、サイトを訪れるユーザーを守り、そして何より、プロフェッショナルとしての俺たち自身の信頼を守るための、極めて重要な仕事だ。

コードの一行一行に、セキュリティへの意識を宿らせること。それが、これからの時代を生き抜くWeb制作者に求められる、必須のスキルなんだ。今日のこの記事が、あんたの仕事の質を一段階引き上げるきっかけになれば、これ以上嬉しいことはない。

あなたのサイトは大丈夫?今すぐ無料診断を

WordPressセキュリティ診断 https://rescue-wordpress.com/

実は、毎日100サイト以上がハッキングの被害に遭っているという現実があります。「まさか自分のサイトが狙われるなんて」と思っていても、被害は突然やってきます。

早めに問題を見つけて対処しておけば、大きなトラブルを未然に防げます。まずは自分のサイトの「健康診断」から始めてみませんか?